Apesar da reputação de segurança dos iPhones, eles ainda podem ser alvos de vírus e malwares. Inicialmente, diversas ameaças foram identificadas ao longo dos anos. Vírus em iPhones podem se infiltrar em aplicativos, mensagens e sites

Diante disso, este especial apresentará todos os vírus em iPhones conhecidos e fornecerá orientações para proteção.

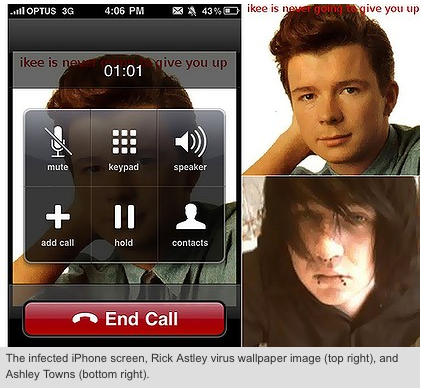

Ikee

No ano de 2009, o Ikee foi descoberto, sendo o primeiro worm a infectar iPhones. Ele atacava dispositivos com SSH instalado e senha padrão inalterada. Curiosamente, o worm trocava a imagem de fundo da tela de bloqueio por uma foto de Rick Astley, exibindo a frase “ikee is never going to give you up”. Apesar de não gerar grandes prejuízos, o Ikee revelou a vulnerabilidade de dispositivos jailbroken.

Atualmente, o Ikee não representa mais perigo. A Apple aprimorou suas defesas, e os usuários compreenderam a importância de trocar senhas padrão e evitar softwares não verificados. Outrossim, a empresa desativou o SSH por padrão no iOS, impedindo a propagação de worms similares.

Duh

Duas semanas depois do Ikee, o Duh emergiu como uma versão mais perigosa do vírus. Ele também se espalhava por iPhones jailbroken, utilizando o código do Ikee para se propagar. Contudo, o Duh funcionava como um botnet, comunicando-se com um centro de comando e tentando roubar dados bancários de usuários do ING Direct.

Presentemente, o Duh não representa mais um perigo. A Apple reforçou a segurança dos dispositivos iOS, e os usuários se conscientizaram sobre os riscos do jailbreak. Ademais, a Apple desativou o SSH por padrão e orientou os usuários a manterem seus dispositivos atualizados e a evitarem softwares não verificados.

WireLurker

Em 2014, o WireLurker foi descoberto, sendo um malware que infectava dispositivos iOS por meio de computadores macOS infectados. Ele se disseminou principalmente pela App Store Maiyadi, uma loja de terceiros na China, onde 467 aplicativos infectados foram baixados mais de 350.000 vezes. O WireLurker enviava dados sobre dispositivos conectados a um servidor de comando e tentava instalar versões “trojanizadas” de aplicativos comuns nos dispositivos iOS.

Presentemente, o WireLurker não está mais em operação. A Apple adotou medidas para prevenir a infecção de dispositivos iOS por meio de programas de provisionamento empresarial e reforçou a segurança dos aplicativos na App Store.

Masque Attack

No ano de 2014, a FireEye revelou o Masque Attack, uma falha de segurança no iOS. Essa vulnerabilidade permitia que aplicativos maliciosos se instalassem em dispositivos iOS, substituindo aplicativos legítimos.

Os usuários eram induzidos a baixar esses aplicativos de fontes não confiáveis, que então obtinham acesso a dados sensíveis, como credenciais de login, portanto, a falha afetava tanto dispositivos com jailbreak quanto aqueles sem modificações, desde que o usuário concordasse com a instalação do aplicativo falso.

KeyRaider

Em agosto de 2015, criminosos descobriram o malware KeyRaider, que atacava dispositivos iOS com jailbreak. Inicialmente, o KeyRaider roubava informações de login e senhas dos usuários. Além disso, bloqueava os dispositivos e exigia um resgate para desbloqueá-los.

Posteriormente, descobriram que o malware estava hospedado em um site chinês, o que permitiu sua propagação para 18 países, infectando mais de 225.000 pessoas. Ademais, o KeyRaider operava de forma silenciosa, capturando dados da Apple ID e outros dados compartilhados com o iTunes.

Finalmente, a Apple agiu para eliminar o KeyRaider, desativando o SSH por padrão e incentivando os usuários a manterem seus dispositivos atualizados e a evitarem a instalação de software não verificado.

XcodeGhost

Em setembro de 2015, atacantes descobriram o XcodeGhost, considerado o primeiro grande ataque em larga escala na App Store. Para começar, eles inseriram o malware em aplicativos por meio de uma versão modificada do Xcode, o ambiente de desenvolvimento da Apple.

Em seguida, milhões de usuários baixaram esses aplicativos infectados, incluindo populares como o WeChat e o Netease Music. Além disso, o XcodeGhost podia relatar informações do dispositivo e tentar phishing de dados sensíveis. Por fim, a Apple eliminou o XcodeGhost, tomando medidas para prevenir a distribuição de versões modificadas do Xcode e melhorando a segurança dos aplicativos na App Store.

Pegasus

O spyware Pegasus, desenvolvido pela NSO Group, surgiu em 2016 e rapidamente se tornou notório por sua capacidade de infiltração em dispositivos iOS e Android. A princípio, sua principal característica era a capacidade de operar sem interação do usuário.

Consequentemente, ele podia interceptar mensagens, rastrear chamadas e acessar dados sensíveis. Ademais, o uso do Pegasus por governos para espionagem gerou grande preocupação, especialmente após casos de monitoramento indevido de jornalistas e ativistas.

Embora o Pegasus ainda represente uma ameaça, a Apple e outras entidades trabalham para mitigar seus efeitos. Sendo assim, a atualização constante de dispositivos e o uso de software de segurança são medidas essenciais para a proteção dos usuários.

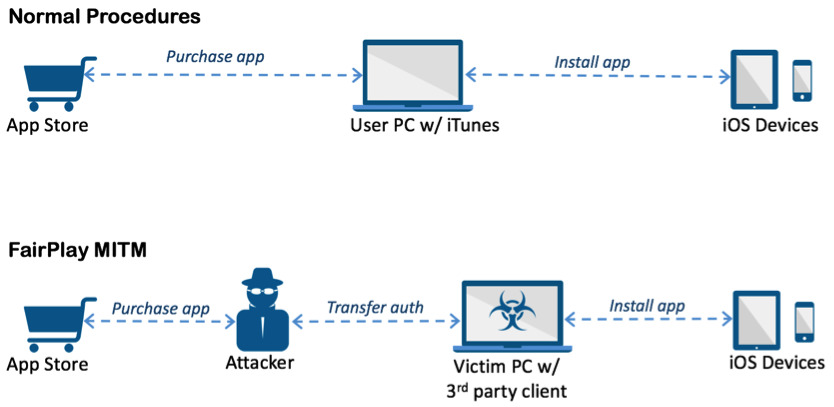

AceDeceiver

Em 2016, o malware AceDeceiver surgiu, apresentando uma ameaça inédita ao iOS ao infectar dispositivos sem jailbreak. Inicialmente, o malware explorava vulnerabilidades no sistema FairPlay da Apple.

Ademais, ele distribuía aplicativos maliciosos disfarçados de papéis de parede, que roubavam dados dos usuários. Para conter a ameaça, a Apple prontamente corrigiu as falhas exploradas pelo AceDeceiver, reforçando a segurança da App Store.

LightSpy

O spyware LightSpy, descoberto em 2020, representa um vírus persistente para iPhones. A princípio, ele infecta os dispositivos mediante uma cadeia de exploração. Consequentemente, o LightSpy consegue capturar dados confidenciais como mensagens, contatos e localização, além de dados de aplicativos populares.

Ademais, seus plugins destrutivos podem causar danos significativos ao dispositivo. Embora a Apple trabalhe para fortalecer a segurança, os usuários devem permanecer vigilantes, mantendo seus sistemas atualizados e adotando medidas adicionais de proteção digital.

Operation Triangulation

Em junho de 2023, especialistas identificaram a Operation Triangulation, um ciberataque que visava dispositivos iOS e utilizava uma cadeia de quatro vulnerabilidades de zero-day para espionagem.

Inicialmente, o ataque se destacou por sua capacidade de extrair dados confidenciais e rastrear a localização dos dispositivos. Posteriormente, foi revelado que o ataque afetou milhares de dispositivos em diversas organizações.

Diante da ameaça representada pela Operation Triangulation, é crucial que os usuários adotem medidas de proteção. Para isso, é essencial manter os dispositivos atualizados com as últimas versões do iOS, evitar clicar em links suspeitos e utilizar softwares de segurança confiáveis.

SparkCat

No início deste ano, foi descoberto o SparkCat, um novo vírus em iPhones. Primeiramente, ele utiliza reconhecimento óptico de caracteres (OCR) para escanear imagens e capturas de tela. Além disso, o SparkCat extrai informações sensíveis, como senhas e dados financeiros.

Por fim, ele se disfarça como aplicativos legítimos na App Store, incluindo chatbots e aplicativos de entrega. Uma vez que o SparkCat ainda é uma ameaça ativa, os usuários devem se proteger evitando baixar aplicativos de fontes não verificadas, mantendo seus dispositivos atualizados e utilizando softwares de segurança confiáveis.

Quer manter seu iPhone seguro? Então siga estas dicas! Inicialmente, atualize sempre o sistema operacional. Posteriormente, evite baixar aplicativos de fontes desconhecidas. Além disso, utilize softwares de segurança confiáveis. E aí, já teve algum contato com esses vírus de iPhone? Deixe seu comentário abaixo!

Quer comprar iPhone? É só clicar aqui e conferir as melhores opções na Semana do Consumidor.